Devenez un professionnel certifié

Apprenez comment lancer et développer votre carrière dans l’open source.

Comment faire progresser votre carrière dans l’open source

Le Linux Professional Institute (LPI) est la norme de certification mondiale et l’organisation de soutien à la carrière pour les professionnels de l’open source. Avec plus de 250 000 titulaires de certifications, c’est le premier et le plus grand organisme de certification Linux et open source indépendant des fournisseurs. Le LPI a certifié des professionnels dans plus de 180 pays, délivre des examens dans plusieurs langues et compte des centaines de partenaires de formation.

Certifications informatiques et ce qu'elles peuvent faire pour vous.

Découvrez quelle certification vous convient.

Consultez nos ressources d'étude et d'examen.

Être impliqué. Rejoignez la communauté LPI.

Events

Univention Summit 2026: LPI as a Media Partner

Linux Professional Institute (LPI) is glad to support the Univention Summit 2026 as a Media Partner. The summit brings together community and industry voices to discuss open source, digital sovereignty, and practical solutions for public administration, education, and business.

En savoir plus

News

Makoto Ono: New Sales Director at LPI

Ontario, Canada, 2026-01-30 — Linux Professional Institute (LPI) is delighted to welcome Makoto Ono as its new Sales Director. Ono has a long history with the LPI community, having been a key member of the sales team in Japan from ... En savoir plus

Blog

What Everybody Knows About You: Retailers

This article is part of a continuing series about data collection today. The previous articles discussed devices ranging from robot vacuum cleaners and watches to web browsers. Now we’ll see where all this data is going. This article is the ... En savoir plus

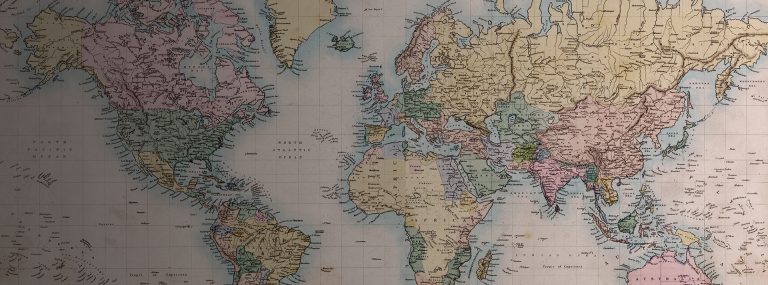

Soutien régional et bureaux

LPI travaille avec des organisations à travers le monde pour assurer la croissance et l’adoption de Linux, de l’open source et des logiciels libres. Apprendre encore plus

Apprendre encore plus

Préparation à votre examen

Ici vous pouvez trouver tout ce dont vous avez besoin pour préparer votre certification LPI.

Apprendre encore plus

Recevez des nouvelles, des invitations à des événements et des mises à jour.

Recevez les dernières nouvelles, des conseils, des mises à jour de certification, des informations sur les événements, ainsi que des offres spéciales et des sondages communautaires, directement dans votre boîte de réception depuis le Linux Professional Institute.

« * » indique les champs nécessaires

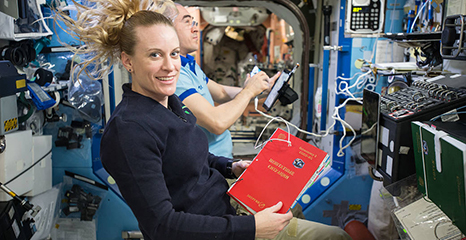

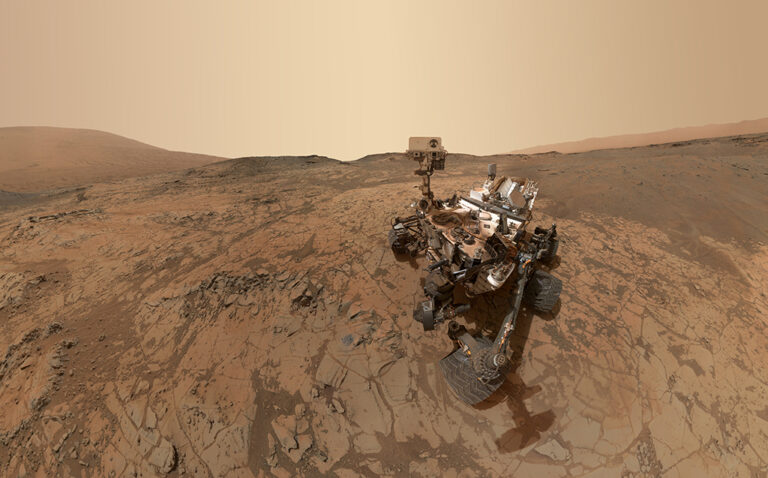

Les projets les plus intéressants du monde fonctionnent sous Linux.

Rejoignez la communauté des professionnels Linux qui font des choses incroyables avec Linux et l’open source dans le monde entier.

Les projets les plus intéressants du monde fonctionnent sous Linux.

Rejoignez la communauté des professionnels Linux qui font des choses incroyables avec Linux et l’open source dans le monde entier.